刚看到今天发布了Destoon 6.0 2017-01-09 更新,用我在【代码审计】小密圈里说过的方法,瞬间找到修复的一处SQL注入漏洞。用中午的20分钟,小小地分析一下。

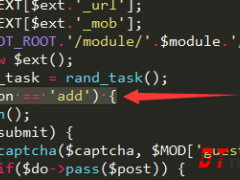

我们先看看diff(左新右老):

mobile/guestbook.php 中将$_SERVER['HTTP_USER_AGENT']删掉了。分析一下,这里是手机端的留言板,destoon将用户的User-Agent放入了留言内容变量$post[content]中。

而据我对destoon的了解,其全局对GPC做了转义和WAF,但User-Agent没有进行过滤,所以这里有可能存在一个SQL注入漏洞。

所以往后看看吧,其调用了guestbook类的add方法,将$post变量传入:

<?php function add($post) { $post = $this->set($post); $sqlk = $sqlv = ''; foreach($post as $k=>$v) { if(in_array($k, $this->fields)) { $sqlk .= ','.$k; $sqlv .= ",'$v'"; } } $sqlk = substr($sqlk, 1); $sqlv = substr($sqlv, 1); $this->db->query("INSERT INTO {$this->table} ($sqlk) VALUES ($sqlv)"); return $this->itemid; }

这里调用了$this->set($post)进行处理,跟进:

<?php function set($post) { global $DT_TIME, $_username, $DT_IP, $TYPE; $post['content'] = strip_tags($post['content']); $post['title'] = in_array($post['type'], $TYPE) ? '['.$post['type'].']' : ''; $post['title'] .= dsubstr($post['content'], 30); $post['title'] = daddslashes($post['title']); $post['hidden'] = isset($post['hidden']) ? 1 : 0; if($this->itemid) { $post['status'] = $post['status'] == 2 ? 2 : 3; $post['editor'] = $_username; $post['edittime'] = $DT_TIME; } else { $post['username'] = $_username; $post['addtime'] = $DT_TIME; $post['ip'] = $DT_IP; $post['edittime'] = 0; $post['reply'] = ''; $post['status'] = 2; } $post = dhtmlspecialchars($post); return array_map("trim", $post); }

简单分析可以发现,以下几点:

- content 有如下过程:strip_tags -> htmlspecialchars -> trim

- title 有如下过程:in_array($post['type'], $TYPE) ? '['.$post['type'].']' : '' -> substr($post['content'], 30) -> addslashes -> trim

先看content,因为destoon中的htmlspecialchars是设置了ENT_QUOTES参数的,所以单引号也被转义了,我们无法直接逃逸出单引号,但因为\没有转义,所以我们可以利用content来消灭掉一个单引号。

紧跟其后的title,又是从content中截取了三十个字符(令$post['type']为空),所以我们大概可以构造出这样一个content: ,user(),0,0,0,0,0,0,2);...\

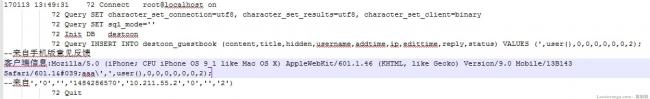

最后执行的SQL语句如下:

漏洞利用

但上述SQL语句有个问题,因为原信息有一部分--来自','0','','1484286570','10.211.55.2','0','','2')是被我们抛弃了,这部分又没法注释(因为有换行),在执行的过程中就会出错,导致执行失败。

怎么办呢?

其实这里之所以不能执行,就是因为有一个换行符\n,但因为前面存在一个 substr($post['content'], 30),所以我们只需要将长度设置的大于30,就能让换行符被切掉。

所以,我最后得到的payload如下:,0,0,0,0,0,0,user(),3)##########,再将UA最后一位设置为\,如下图:

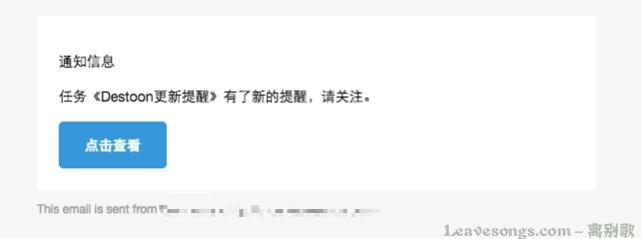

就能成功在reply的位置注入信息出来啦:

不过大家也看到了,这个注入有个30字符的限制,所以要注意一下几点:

- 怎么绕过长度限制,这个后面说

- 使用这个方法,就一定要以游客身份留言,否则会有更多没意义的键使长度限制更大

长度限制绕过

【代码审计】小密圈中,@雨了个雨 师傅提出,登录用户其实是可以注入出管理员账号密码的。

我们翻一下diff前面的代码就可以发现,登录用户其实是有很多可控字段的:

<?php if($do->pass($post)) { $post['type'] = ''; if($_userid) { $user = userinfo($_username); $post['truename'] = $user['truename']; $post['telephone'] = $user['telephone'] ? $user['telephone'] : $user['mobile']; $post['email'] = $user['mail'] ? $user['mail'] : $user['email']; $post['qq'] = $user['qq']; $post['msn'] = $user['msn']; $post['ali'] = $user['ali']; $post['skype'] = $user['skype']; } $do->add($post); exit('ok'); }

如truename、telephone、email、qq、msn、ali、skype等,我们只需要找到其中可以控制内容的字段,用多个字段拼接的方法绕过长度限制。我就不细说了,有兴趣可以去看看 @雨了个雨 给出的POC。

最后感叹一下前一个方法吧,有意思的一点在于,他和很多CTF里出现的题目一样,但又是那么巧合——巧合的是,content前面的部分进行了addslashes,最后的部分没有addslashes,却有htmlspecialchars。也就说,后面的部分没有单引号,却有反斜线;前面的部分没有反斜线,却有多出来的一个单引号。二者相结合,构成了一个SQL注入漏洞。

最后,请使用者尽快升级20170109版本吧,以修复这个漏洞。