|

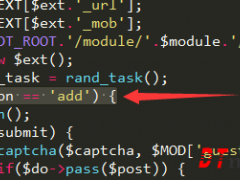

漏洞名称: Destoon SQL注入 漏洞等级: 高危 披露时间: 2017-01-03 08:57:29 漏洞类型: Web-CMS漏洞 是否有补丁文件: 是 补丁来源: 云盾自研 补丁发布时间: 2017-01-03 08:57:29 漏洞描述: Destoon的/mobile/guestbook.php中$do->add($post);这行代码对参数$post未进行正确转义,导致黑客可进行SQL注入,获取网站后台密码等。【注意:该补丁为云盾自研代码修复方案,云盾会根据您当前代码是否符合云盾自研的修复模式进行检测,如果您自行采取了底层/框架统一修复、或者使用了其他的修复方案,可能会导致您虽然已经修复了该漏洞,云盾依然报告存在漏洞,遇到该情况可选择忽略该漏洞提示】 以上是阿里运提示的,如何解决? |

解决方案如下

将$do->add($post);改成$do->add(daddslashes($post));,然后重新检测